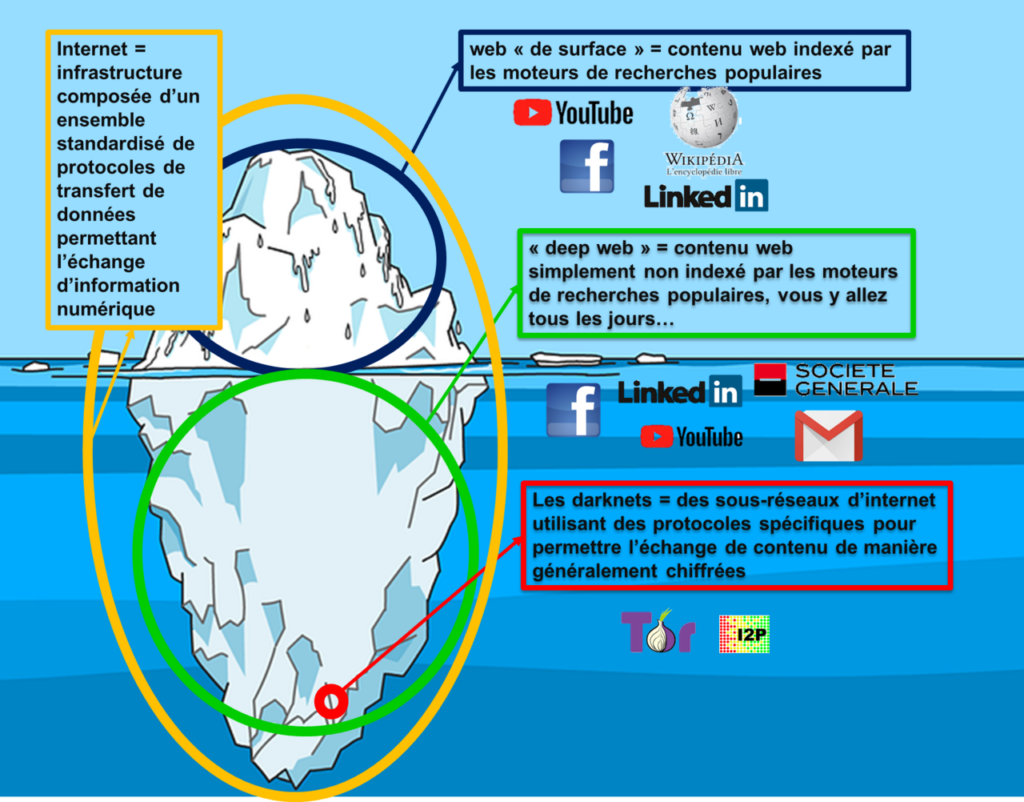

Le web, tout le monde connait. C’est la toile de sites web qui est accessible à qui veut et qui est référencée par des moteurs de recherche.

Tu tapes tes mots clés sur Google et tu obtiens les sites web qui correspondent à la requête.

Le Deep web, le web profond c’est plus vaste. C’est la partie sous l’eau de l’iceberg, c’est la partie qui n’est pas référencée, que les moteurs de recherche ne connaissent pas. C’est aussi les Intranet d’entreprises.

Le Dark web est la face sombre du web. Comme tout ce qui est caché, c’est source de fantasme. Il a y sur le dark web des activités tout à fait légales et louables. Mais aussi une face sombre d’activités illégales qui donc se cachent.

Nous allons voir ici un aperçu du Dark Web, ceci afin de se faire une idée de la réalité de ce lieu, hors des fantasmes.

C'est un petit guide qui est utile à toute personne qui a besoin de protéger sa vie privée, tout comme ce guide est utile à toute personne qui gère un réseau informatique et qui doit se prémunir de formes de piratage.

Routage oignon sur le réseau TOR

Pour le grand public, il y a des termes qui se confondent, alors soyons précis. Voici une métaphore.

Internet, c’est l’autoroute qui permet de transmettre des paquets d’information.

Le web, c’est un service sur internet. C’est la maison qui est accessible via l’autoroute.

Le protocole utilisé sur Internet, c’est TCP-IP.

Le web, c’est un contenu au format HTML qui est téléchargé via le protocole HTTP à l’aide d’un navigateur web.

Pour accéder au Dark Web le plus courant, on va utiliser le protocole de routage oignon par dessus le réseau TOR.

Donc au dessus de l’autoroute qu’est Internet on va ajouter une couche d’anonymisation.

Voici la brochure pdf d’explications de ce réseau TOR et ses avantages...

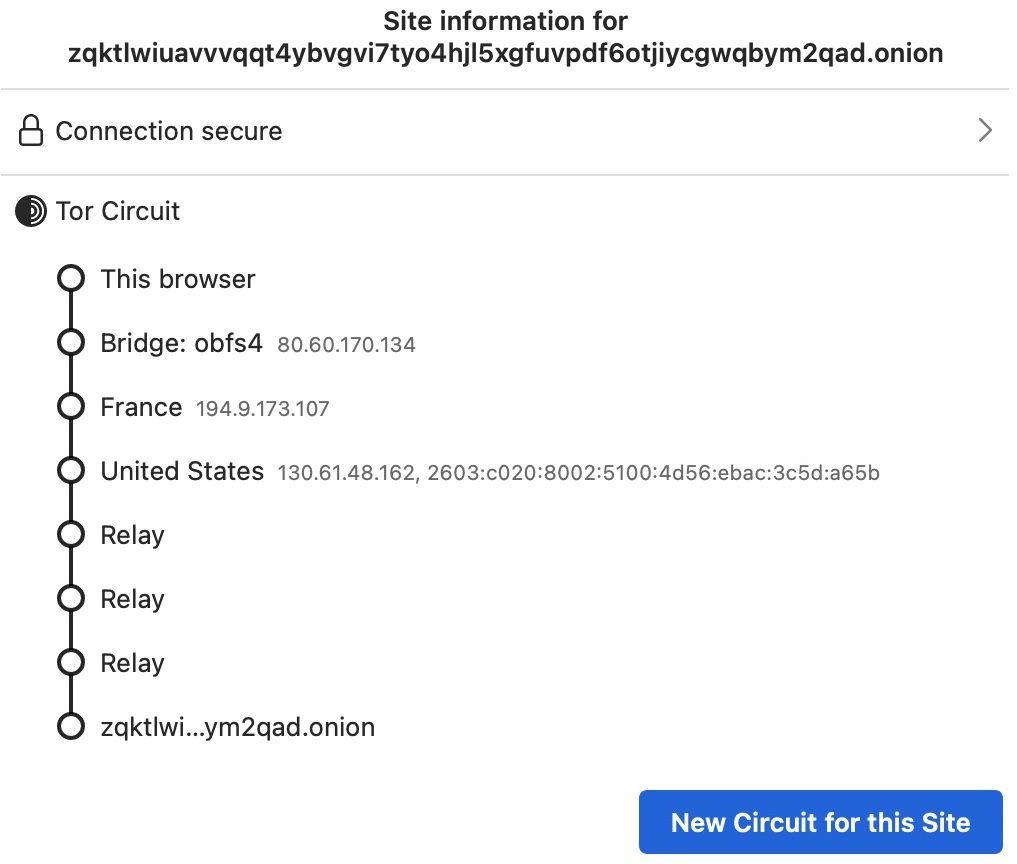

Pour utiliser le réseau TOR il est nécessaire d’utiliser un navigateur web spécifique. C’est le cas par exemple de TOR Browser.

Le navigateur Brave inclus lui aussi une option pour utiliser TOR.

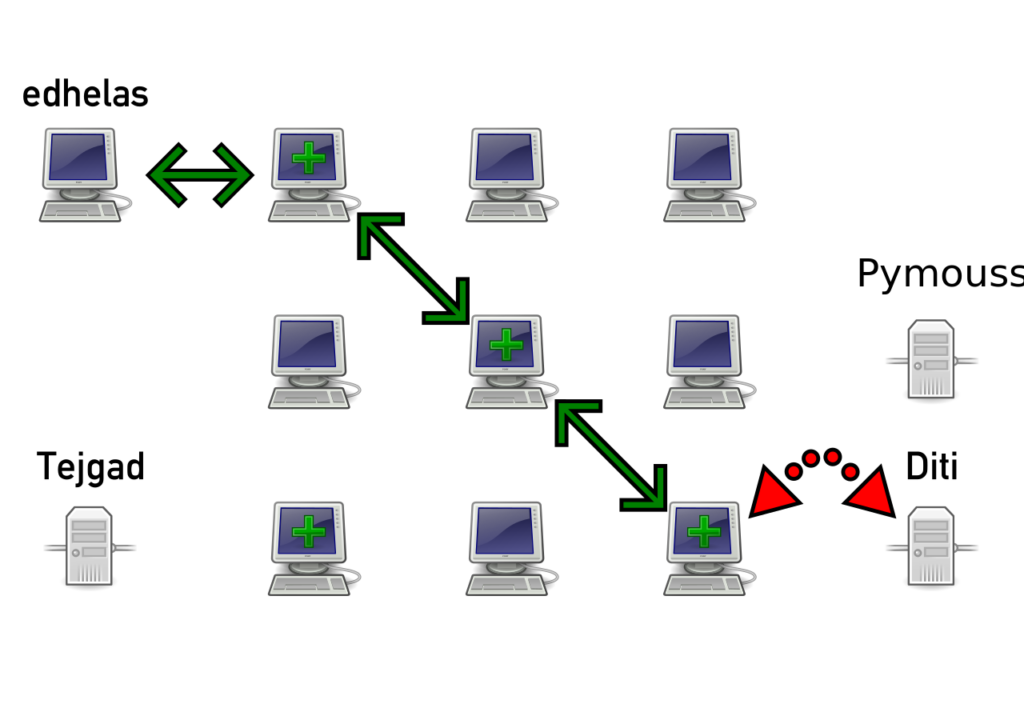

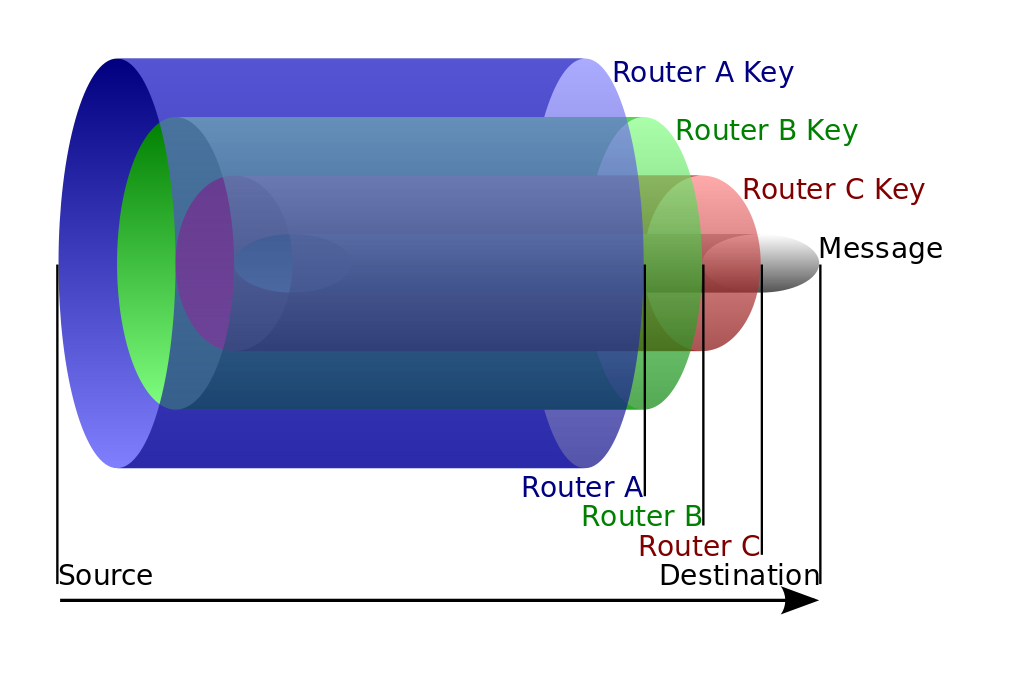

Le routage en oignon est basé sur le principe d’un réseau de noeuds qui servent d’intermédiaires. Chaque noeud ne connait que la source précédente et le destinataire suivant. Ainsi le serveur final ne peut pas connaitre l’identité de la source originale. (contrairement à la visite classique d’un site web)

Il y a environ 8000 noeuds TOR qui font tourner le réseau. N’importe qui peut installer un noeud TOR et participer à étendre le réseau et favoriser la navigation anonyme sur le web.

Il est ainsi possible de naviguer de façon tout à fait conventionnelle via TOR en garantissant son anonymat. On peut ainsi masquer sa géolocalisation, ou mieux choisir son pays de sortie. Ce qui rend obsolète tout ces VPN qui font de la pub chez de nombreux youtubeurs !

Les communications entre les noeuds sont chiffrées en plusieurs couches, d’où le nom du routage en oignons et ses couches successives.

Attention au noeud de sortie du réseau. La communication entre celui-ci et le serveur web de destination n’est pas chiffrée !

Services cachés – Rendez-vous TOR

Jusqu’ici on a ajouté une couche d’anonymisation, mais on a encore pas mis les pieds dans un monde différent du web conventionnel.

Nous allons maintenant étudier la notion de rendez-vous dans un réseau TOR.

Il est possible de créer un service qui n’est accessible que via un noeud en interne du réseau TOR, c’est un point de rendez-vous.

Pour accéder à un service caché – un serveur web par exemple – le système d’url basée sur des noms de domaines et adresse IP ne fonctionne plus. Il y a un nouveau type d’adresse qui est utilisé.

Il s’agit d’une adresse formée de 32 caractères imprimables encodée au format base32. (il s’agit en fait d’un hash d’une clé publique utilisée pour identifier le service caché)

Voici par exemple l’adresse .onion de facebook:

facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion

(mais qui veut aller de façon anonyme dévoiler toute sa vie privée sur facebook ??? )

Une des utilisations grandissante du réseau TOR est l’installation de noeuds bitcoin dont la géolocalisation est inconnue. Près de 2/3 des 18000 noeuds bitcoin présents en février 2024 le sont derrière une adresse en .onion.

C’est surtout depuis que la Chine a interdit les cryptomonnaies en 2021 que les mineurs de bitcoin chinois se cachent.

Donc on voit ici que l’on est à la frontière entre le légal et l’illégal. Tourner un noeud bitcoin est tout à fait légal dans la plupart des pays du monde.

Entrée dans les méandres du Dark Web

C’est ici que l’on va entrer dans la zone grise du Dark Web.

Donc ici il est temps de préciser que chacun est totalement responsable de ses actes !

Le but de cet article est de monter un aperçu des possibilités techniques du réseau TOR, de montrer certaines utilisations faites sur le Dark web, mais en aucun cas nous vous incitons à utiliser des services illégaux !

L’entrée sur le Dark web se fait régulièrement via le Hidden Wiki, un annuaire de sites. Il existe une version avec une url standard: thehiddenwiki.org (et en fait il y a plein de wiki différents qui se prétendent “THE” hiddent wiki)

http://zqktlwiuavvvqqt4ybvgvi7tyo4hjl5xgfuvpdf6otjiycgwqbym2qad.onion

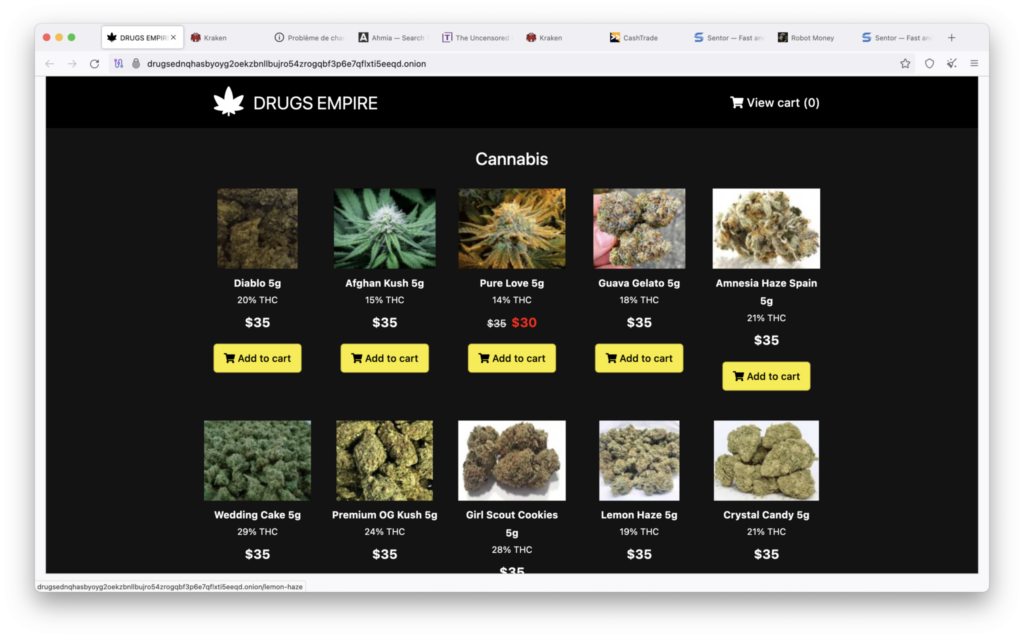

.. et là c’est le drame. Il n’y a aucune confiance à avoir en rien. Il y a énormément de faux sites sur le dark web qui sont juste là pour piquer du fric à des gens qui ne viendrons pas réclamer !!

Du coup on peut trouver des annuaires qui tentent d’indiquer la réputation des services du dark web. Voici HST:

http://q3o3hdjbf6vwxdnpskyhxw7w7rnmnfhz2szbuala4q24x6csbp7adiad.onion/

Il existe aussi des moteurs de recherches, mais c’est plus limité que google ou duckduck go (ce dernier étant le moteur de recherche par défaut de tor browser)

Torch:

http://xmh57jrknzkhv6y3ls3ubitzfqnkrwxhopf5aygthi7d6rplyvk3noyd.onion

Ahamia: http://juhanurmihxlp77nkq76byazcldy2hlmovfu2epvl5ankdibsot4csyd.onion

Les services les plus courants sont ceux pour vendre de la drogue, des fausses pièces d’identité, des cartes de crédits bidouillées, des services de piratages…. (on peut engager Vladimir…)

Parfois il y a des énormes places de marché qui se sont crées, c’est l’exemple de Silk Road, qui a été fermé en 2013 par le FBI.

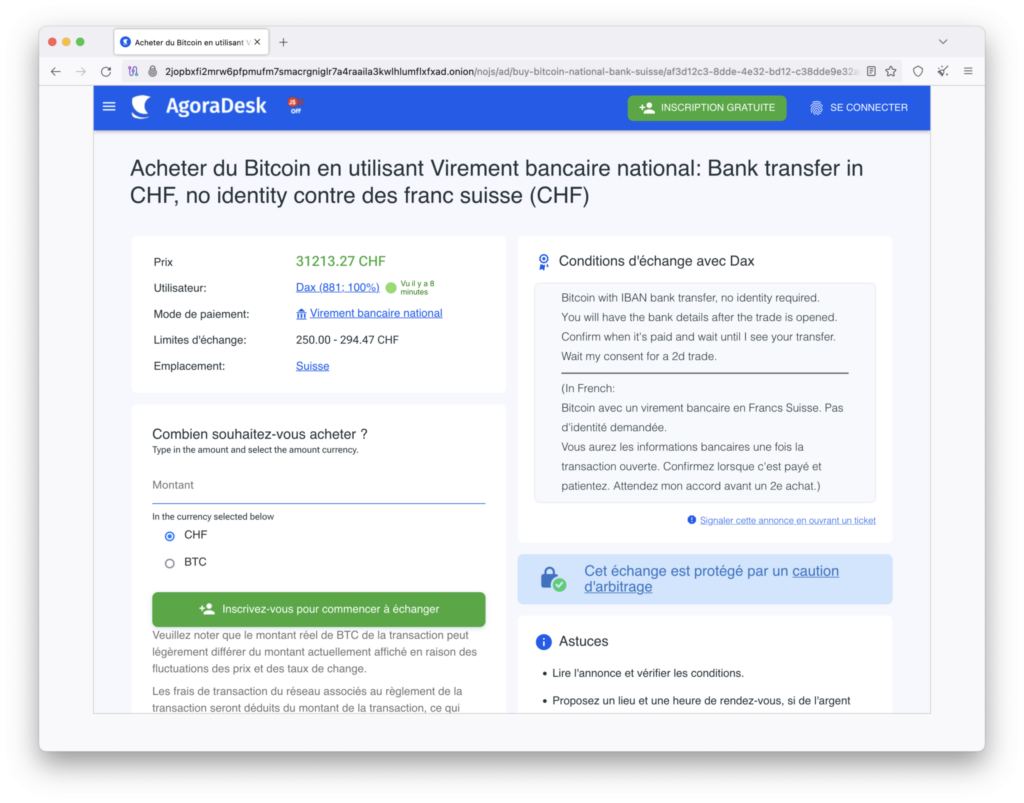

Les payements se font souvent via les cryptomonnaies, comme Bitcoin ou Monero.

Du coup il y a aussi des services pour acheter des cryptomonnaies. AgoraDesk est un service de place de marché pour acheter ou vendre des cryptomonnaies entre particuliers…

Le marché des cryptomonnaies est de plus en plus régulé. Ainsi sur la plupart des plateformes d'achat de cryptomonnaie – comme Bity – il est nécessaire de décliner son identité via le processus de KYC, (Know Your Customer).

Les services à disposition sur le dark web tentent de contourner cette identification afin de garantir un vrai anonymat.

Attention, sur le Dark Web, il n'y a aucune confiance, beaucoup de services sont juste des faux et ils empochent tes bitcoins sans contrepartie !

Sur agoraDesk, il y a un service de protection de l’acheteur. AgoraDesk sert de tiers de confiance entre les deux parties. Ainsi pas d’arnaque possible. C’est là que l’on voit la créativité qui est mise en place quand aucune confiance n’est présente.

Ensuite il faut avoir confiance en la plateforme de place de marché ! .. et c’est pas toujours facile. Avec AgoraDesk le service semble sérieux. Ils ont un nom de domaine: agoradesk.com et une plateforme moderne.

Mais il existe d’autres plateformes uniquement en services caché qui ne me donne aucune confiance.

L’usage d’un intermédiaire de confiance dans une transaction entre deux parties s’appelle en bon français un “dépôt fiduciaire“.

En anglais, ce type de tiers de confiance s’appelle un “escrow“.

Je sais pas pour toi, mais moi j’ai un peu de peine à laisser mon argent à un escroc !! :-p

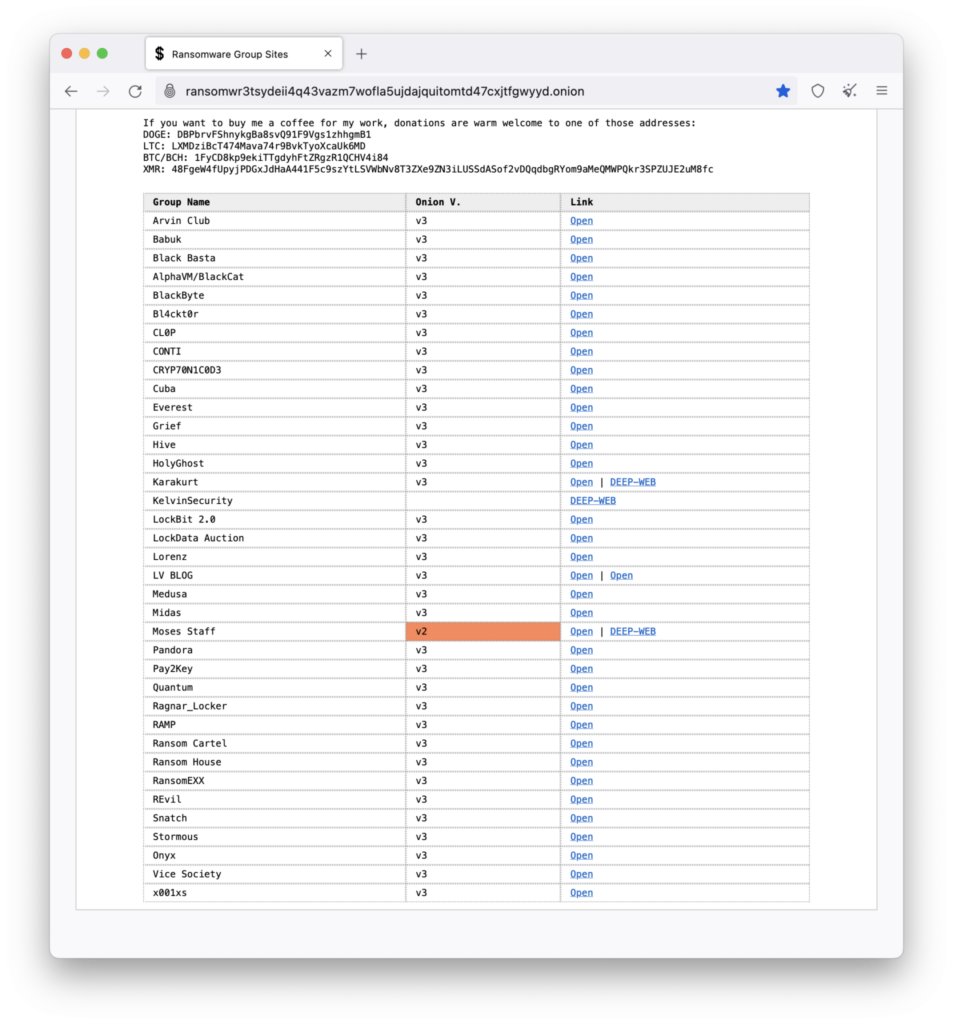

Ransomware et données personnelles

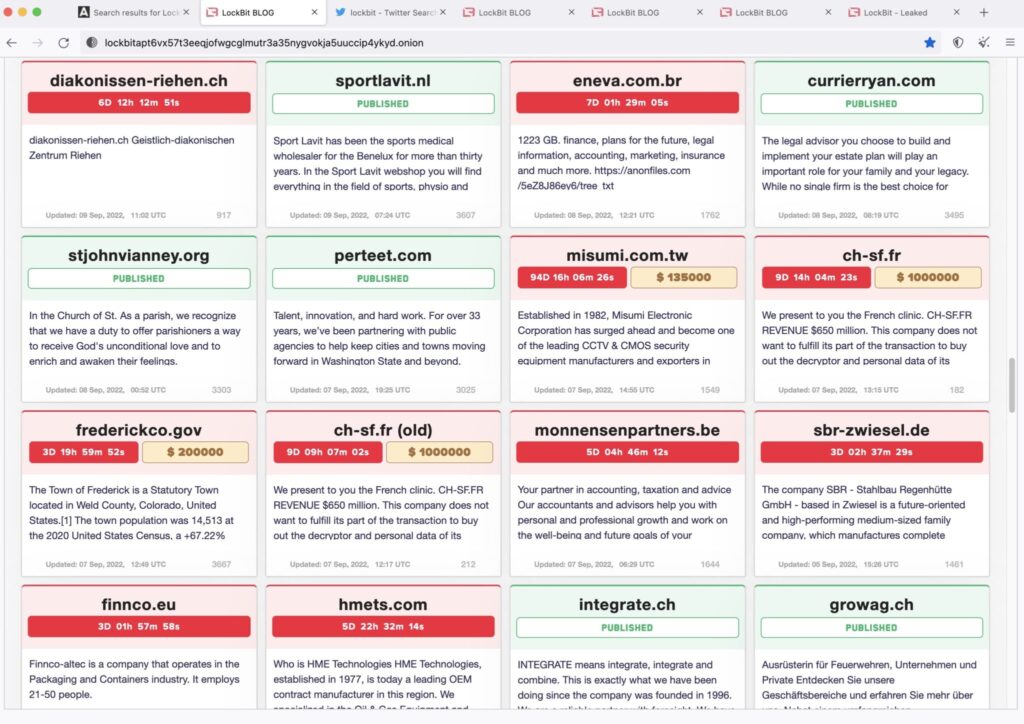

De plus en plus souvent on trouve des données personnelles en “libre accès”, sur le dark web, souvent suite au non paiement d’une rançon.

C'est ici que tout admin d'un réseau informatique doit avoir connaissance des pratiques de rançon de données, afin de voir à quelles conséquences il expose sont organisation si il sécurise mal son réseau !

Il existe donc plusieurs groupes qui prennent en otage des données piratées et menacent de les rendre publiques si une rançon n’est pas payée.

Il y a des cagnottes en lignes, et là c’est justement sur le dark web que tout se négocie.

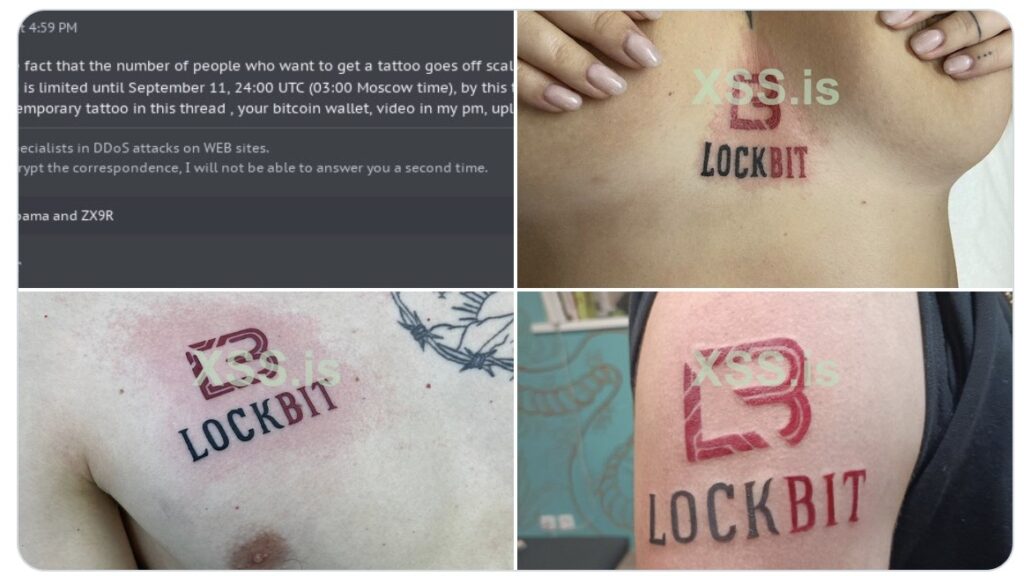

Un des cryptolocker les plus connus est LockBit, ce groupe a même fait une campagne de pub tout à fait particulière en offrant 1000$ à toute personne qui se fait tatouer leur logo !!!

https://twitter.com/3xp0rtblog/status/1568905012587417600

Ce groupe a notamment piraté l’Université de Neuchâtel, et des cabinets médicaux de la région en début de l’année 2022.

Plusieurs communes de Suisse ont aussi été piratées, par exemple les communes de Rolles et de Montreux.

Un des exemples les plus retentissant est le piratage et la rançon de données sur l'Hôpital du Sud Francilien en septembre 2022. L'hôpital est retourné à une gestion papier durant plusieurs semaines, les ordinateurs étant inutilisables à cause des données chiffrées et donc inaccessibles. Le groupe Lockbit a demandé une rançon de 1 million $ qui n'a pas été payée. Du coup 11 Go de données se sont retrouvée en libre accès sur le dark web.

- De nombreux autres sites ont vu leur données publiées par Lockbit…

- De nombreuses autres entreprises sont en cours de piratage….

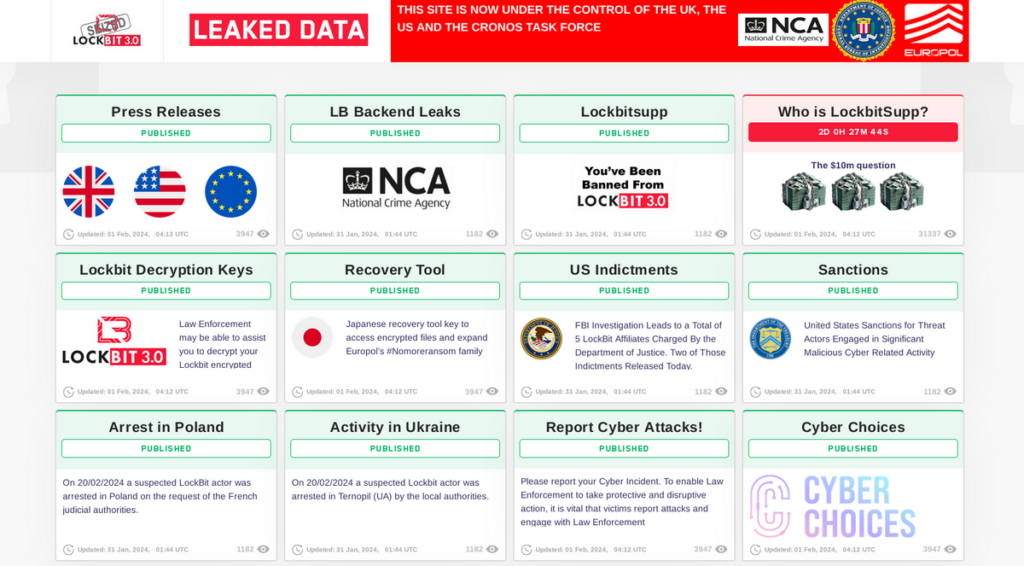

Une grosse opération de police internationale a démantelé Lockbit en février 2024.

Un polonais ainsi qu'un Ukrainien et son fils on été arrêté. Ils géraient 34 serveurs principalement basés aux Pays-Bas.

Mais attention, d'autres méchants pirates (Russes) sont en cavales et le groupe pourrait se reformer !

(Comme quoi de ce côté là russes et ukrainiens travaillent main dans la main !)

.. et en effet Lockbit n'est pas mort !

En avril 2024, le groupe lockbit est de retour et pirate l'hôpital de Canne.

Le 1er mai les données sont publiées sur le Darkweb... c'est reparti.

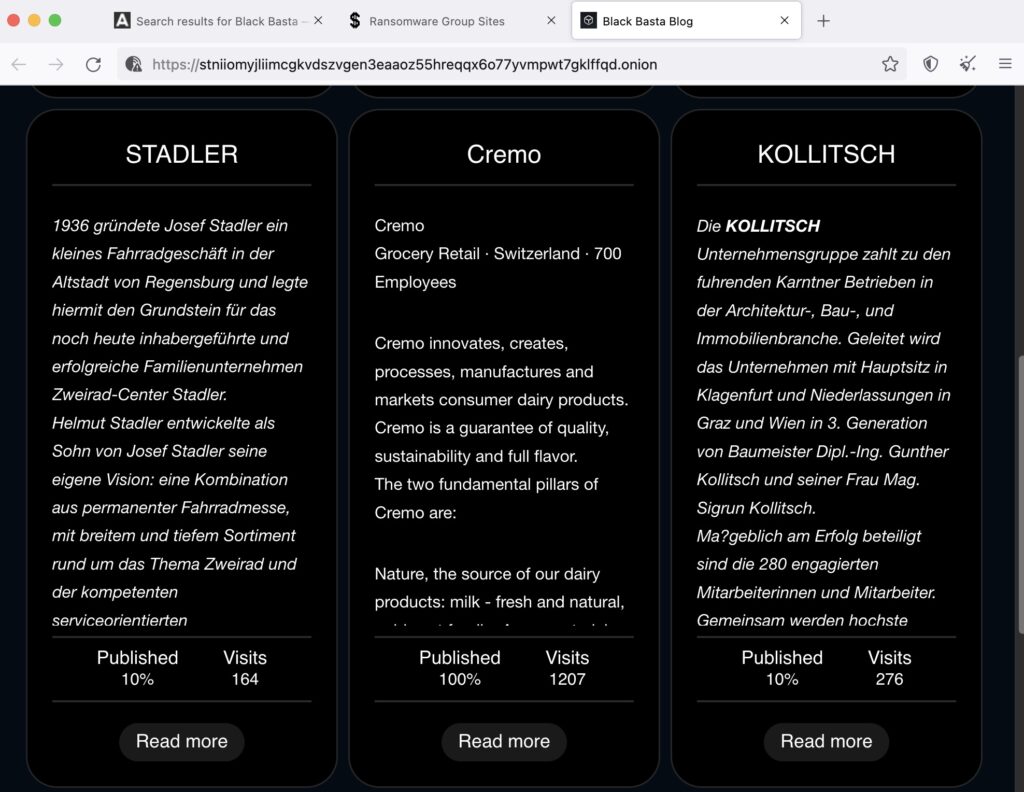

Parfois ce n’est pas celui qui est piraté qui en fait les frais…. exemple des produits laitiers

En avril 2022, les Laiteries Réunies de Genève se font pirater. Un grand nombre de données sont publiées sur le dark web.

C’est le point de départ d’une publication des prix et des marges qui sont faites par les grands distributeurs de suisse romande.

Plusieurs articles de journaux révèlent les marges énormes que Coop et Migros se font sur les produits laitiers. Un questionnement se fait sur la politique des distributeurs de mettre la pression sur les producteurs alors qu’ils ont de grosses marges. Car finalement le prix du lait ne permet pas de vivre.

Donc le lait est subventionné par la confédération. Donc finalement c’est le contribuable qui finance les marges énormes de Coop et Migros sur les produits laitiers ! A méditer !

Dans la même période, une autre crémerie s’est fait piratée. Il s’agit de Cremo….

Certains cherchent à avoir le beurre et l’argent du beurre ?

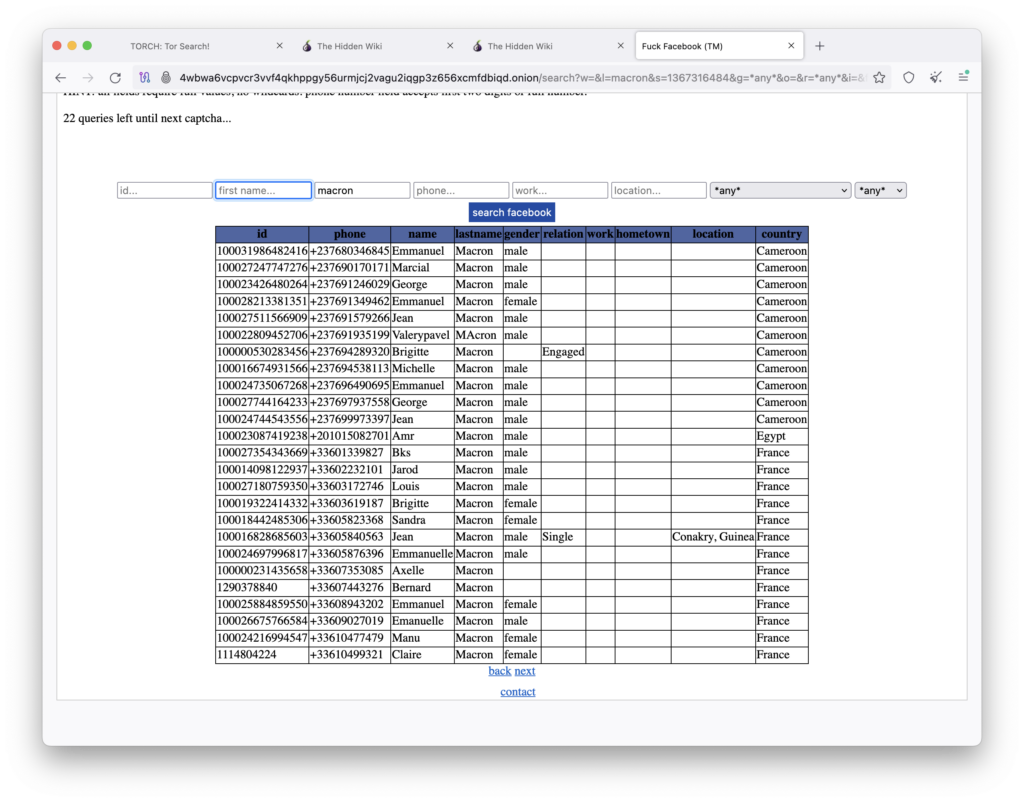

Données piratées sur facebook

Mais parfois aussi il s’agit de données piratées sur facebook:

http://4wbwa6vcpvcr3vvf4qkhppgy56urmjcj2vagu2iqgp3z656xcmfdbiqd.onion

ou sur instagram:

http://breachdbsztfykg2fdaq2gnqnxfsbj5d35byz3yzj73hazydk4vq72qd.onion/LeakedPass

Lorsque tu installes un petit jeu sur facebook, une application externe, du genre FaceApp pour voir à quoi tu ressemblera vieux... ou un sondage dans la saga Harry Potter es tu plutôt Ron ou Hermione ? ... Il y a de fortes chance que tu ouvres la porte de tes données à des développeurs externes. Parfois c'est pour le meilleur... et parfois pour le pire.

C'est ainsi que d'immenses bases de données se collectent et se retrouvent parfois sur le Dark Web, comme avec l'exemple du site "FuckFacebook".

Il est possible de retrouver le numéro de téléphone d'une personne en indiquant son nom. C'est là qu'on découvre qu'il y a beaucoup d'Emmanuel Macron au Cameroun !! ... des faux comptes facebook !

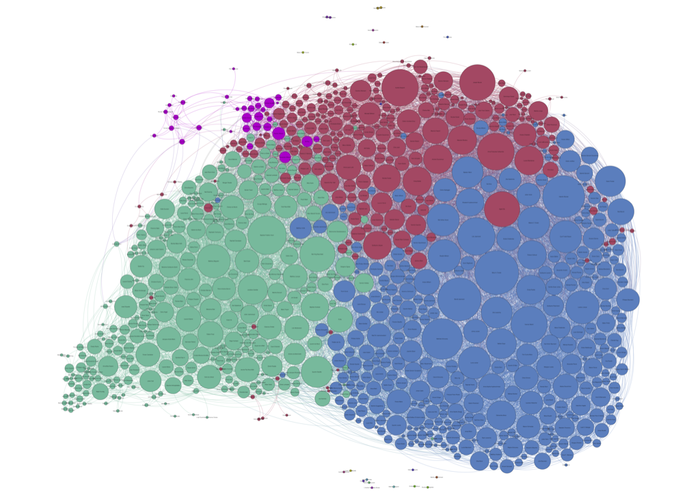

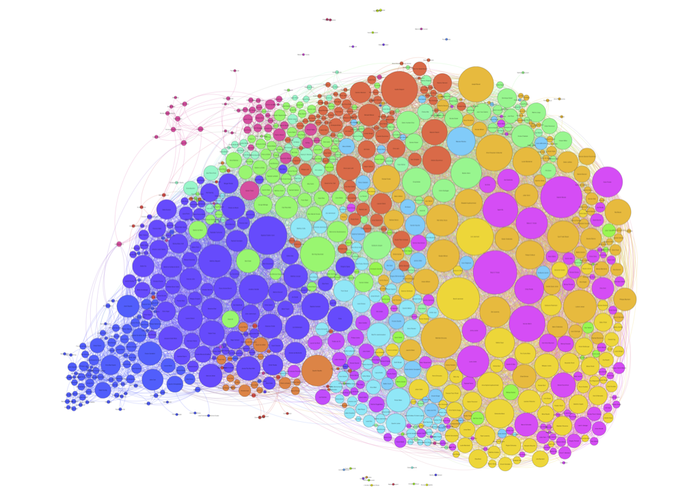

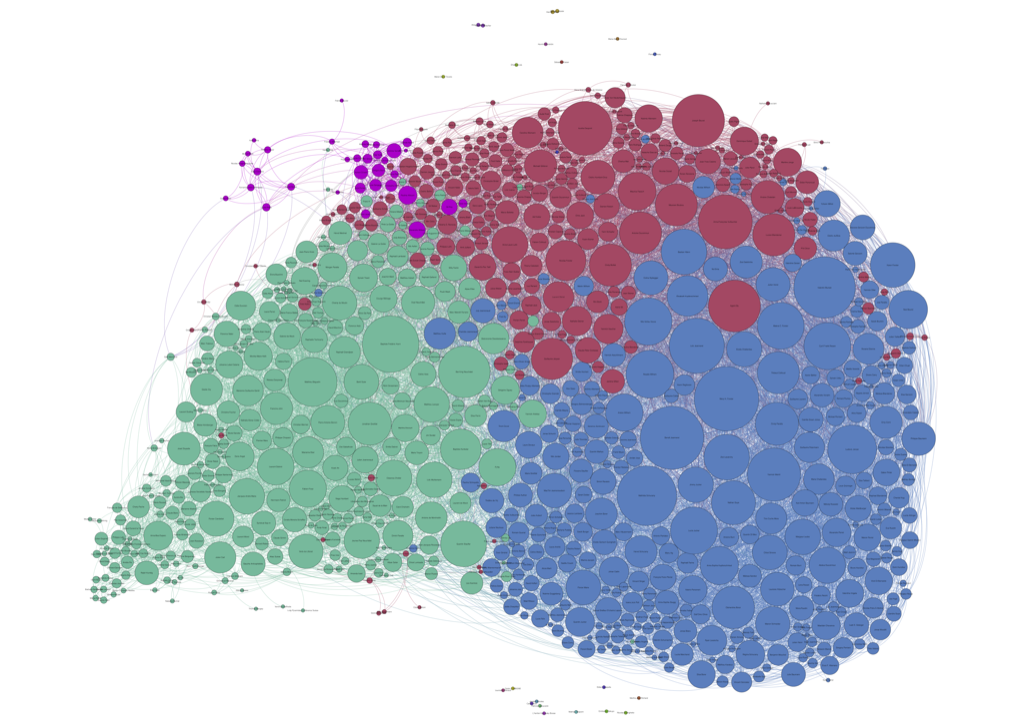

En 2014, j'avais réalisé un petite application facebook qui permettait d'aller chercher les données des amis de ses amis. C'était pas dur à faire. J'avais ainsi pu collecter depuis mon propre compte les données de centaines de personnes afin de réaliser un graphe de mes amis facebook.

J'avais pu mettre en évidence les différentes communautés dans lesquelles sont mes amis. (amis d'étude, amis du quartier d'enfance, amis d'associations, etc.... et ceux qui sont en même temps dans plusieurs communautés)

Ce genre d'application n'est plus autorisé, surtout depuis le scandale de Cambrige Analytica.

Faisons un petit détour pour étudier cette affaires fascinante tout autant qu'inquiétante à propos de la protection des données et la manipulation de l'information à des fins politiques.

La société Cambrige Analytica a collecté ainsi des informations sur 87 millions de personnes, principalement aux USA, ceci afin de profiler les électeurs sur leur orientation politique et de les influencer. En 2016, cette technique a permis la victoire de Donald Trump aux élections présidentielles.

Le mode opératoire était simple. C'était d'identifier les personnes indécises et de leur envoyer des pub facebook pour les influencer. La pub n'étant vue que par la personne ciblée, elle peut avoir un contenu totalement mensonger sans que ça se remarque globalement.

Par exemple, les personnes ayant indiqué sur leur profil facebook qu'elles aime des pages pro-armes ont reçu des pub du genre "Hillary va interdire les armes". Le message sans fondement fait son chemin et la personne va voter pour le camp opposé.

Cette subtile machinerie a été pensée dès 2012 par Steve Bannon (à la tête de Breitbart News) et Robert Mercer. Ce dernier est un milliardaire américain CEO du fond d'investissement Renaissance Technologies, un fond très spécial largement piloté par des IA et qui fourni un rendement gigantesque. Rebekah Mercer – la fille de Robert – était l'administratrice de Cambridge Analytica.

L'équipe a fait des expériences d'influence politique via les médias sociaux. C'est avec la campagne de Ted Cruz que la technique a été affinée puis c'est avec la campagne de Donald Trump que la technique a remporté la victoire.

Les démocrates n'arrête pas de désigner une influence russe dans la campagne électorale, mais on observe ici que c'est surtout un milliardaire américain qui a manigancé l'élection d'un autre milliardaire américain !

Voilà donc un exemple flagrant qui montre pourquoi il faut faire attention à la protection de ses données personnelles.

Service de e-mail anonyme

Le scandale de Cambridge Analytica, nous montre qu'une poignée de personnes peut influencer des millions de personnes pour faire basculer des opinions.

Ceci est surtout possible via l'accès à des données personnelles et la possibilité d'envoyer un message ciblé. Si l'on sécurise ses outils numériques la tâche est plus ardue.

Ainsi le e-mail est stratégique.

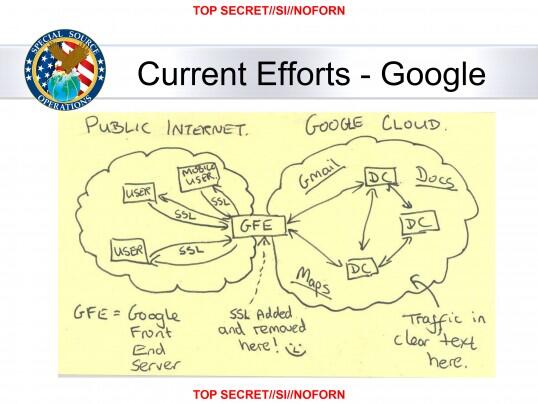

On sait que la messagerie de Gmail de Google est livrée en pâture à plein de robots et IA. Ceci pour des raisons commerciales d'affichage de pub contextualisée. Si ce n'est QUE commercial, c'est un moindre mal. Mais on sait grâce à Edward Snowden que la NSA a infiltré les serveurs de Google.

Les personnes soucieuse de leur vie privée privilégient des fournisseurs de e-mail sécurisés.

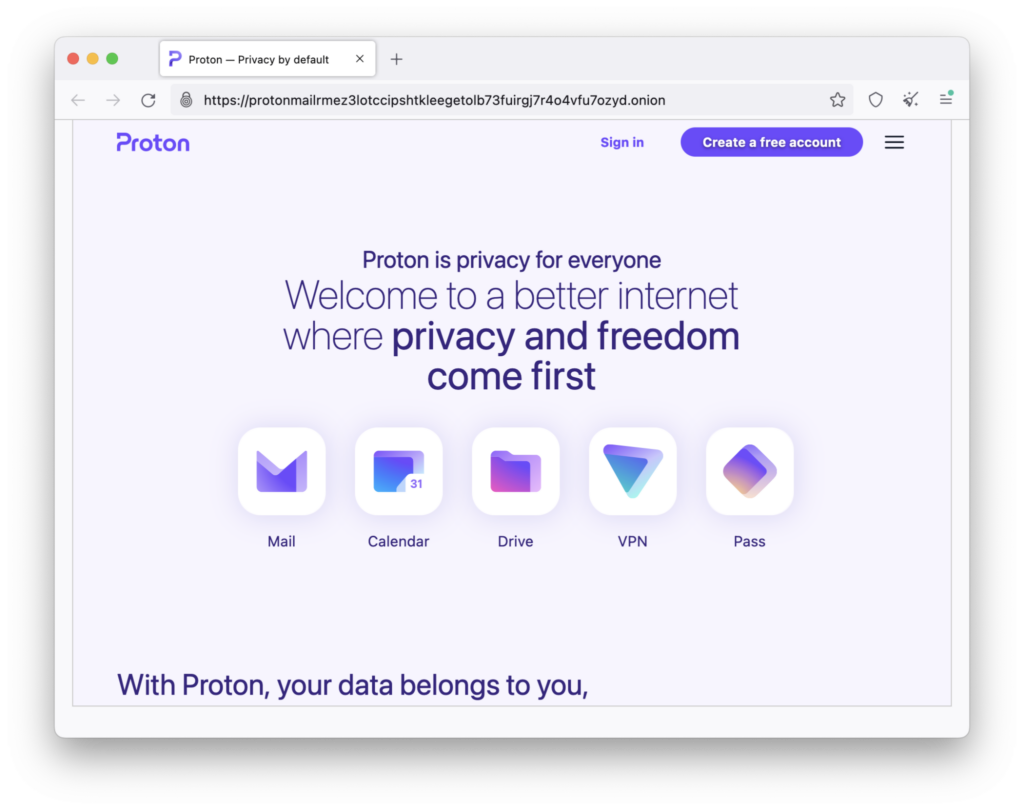

Le e-mail étant décentralisé, il y a des millions d'hébergeurs possibles. C'est déjà suffisant pour sécuriser ses conversations. Mais certains vont plus loin en fournissant un accès à leur service via le Dark Web.

Le célèbre protonmail a aussi son adresse .onion:

https://protonmailrmez3lotccipshtkleegetolb73fuirgj7r4o4vfu7ozyd.onion/

On trouve aussi Riseup qui est connu de longue date:

http://vww6ybal4bd7szmgncyruucpgfkqahzddi37ktceo3ah7ngmcopnpyyd.onion/

Et des services moins connus… donc attention !

Elude:

http://eludemailxhnqzfmxehy3bk5guyhlxbunfyhkcksv4gvx6d3wcf6smad.onion/

Mail2Tor:

http://mail2torjgmxgexntbrmhvgluavhj7ouul5yar6ylbvjkxwqf6ixkwyd.onion/

Sonar la messagerie privée…

http://sonarmsng5vzwqezlvtu2iiwwdn3dxkhotftikhowpfjuzg7p3ca5eid.onion/

Messagerie instantanée sécurisée

Les messageries instantanée remplacent largement le e-mail de nos jours.

Cependant les grosses messageries du moment sont loin d'être sécurisée et confidentielles.

Le groupe Meta (facebook) est propriétaire des app Messenger, WhatsApp, Instagram. Il y a donc des milliards d'utilisateurs qui passent par les serveurs de Meta pour communiquer. Le scandale de Cambridge Analytica nous a montré que facebook est vulnérable.

L'app s'est sécurisée, mais la confiance est rompue.

La lecture des politiques de confidentialité des différentes app nous montrent d'ailleurs qu'elles sont de loin pas toute équivalente. Whatsapp est la plus sécurisée et Instagram la moins sécurisée.

Politique de confidentialité d’Instagram

Résumé simple de la version 2017 de la politique de confidentialité instagram:

“Vous êtes propriétaire des photos et des vidéos que vous publiez, mais nous sommes autorisés à les utiliser, et nous pouvons laisser les autres les utiliser aussi, partout dans le monde. […]

Nous pouvons conserver, utiliser et partager vos informations personnelles avec des entreprises liées à Instagram. Ces renseignements incluent votre nom, votre adresse électronique, votre école, votre lieu de résidence, vos photos, votre numéro de téléphone, vos préférences et aversions, vos destinations, vos amis, votre fréquence d’utilisation de l’application et tout autre renseignement personnel que nous trouvons, comme votre anniversaire et les personnes avec qui vous échangez, y compris dans les messages privés.”

Politique de confidentialité de Whatsapp

En 2021, la mise à jour de la politique de confidentialité de Whatsapp a fait du bruit. Beaucoup d’utilisateurs sont partis sur Signal ou Telegram.

Mais quels sont les vrais changements ?

- partage des données avec la maison mère: meta (facebook).. mais en fait déjà depuis 2016 ! (rachat 2014) Mais en 2016 il y avait une case à cocher pour refuser le transfert, option qui a disparue pour les nouveaux comptes.

- ip

- no tel

- info de connexion, avec qui, quand.

- La nouveauté → service commercial, entreprise → la collecte de data est autorisés pour le entreprise qui font leur services clients sur whatsapp.

Il est à noter que contrairement à Facebook Messenger ou Instagram qui font partie du même groupe Meta, le contenu des messages de Whatsapp est chiffré de bout en bout.

Donc théoriquement Meta n’a pas accès au contenu, mais uniquement aux méta-données de connexion, heures, avec qui, etc..

.... sauf quand le message est “signalé” à des modérateurs. !!

En effet, si l'on "report" le message, ce dernier et les 4 messages précédents sont collecté et envoyé pour examen par Meta !

Snowden révèle le programme d'espionnage de la NSA

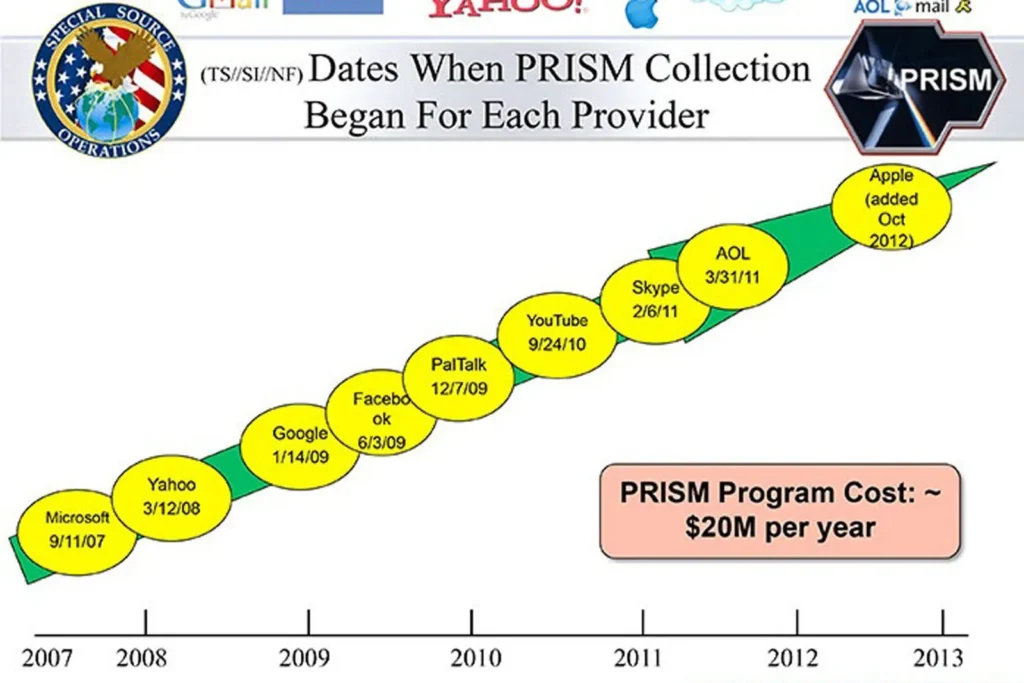

Depuis juin 2013, Edward Snowden nous dévoile les programmes de surveillance secret de la NSA, particulièrement PRISM et XKeyscore.

Il s'agit d'un projet d'agrégation des données provenant des GAFAM et de tous les gros fournisseurs de services web de l'époque, et d'un projet de moteur de recherche pour accéder aux données.

Ainsi, il est avéré que des portes dérobées (ou grande ouvertes suite à des négociation ?) sont présente dans tous les grands services sur le web au profit de la NSA.

Y'a pas Amazon sur le slide ? et bien peut être que ça t'intéressera de savoir que le général Keith Alexander – le chef de la NSA du temps des révélations de Snowden – a rejoint la direction d'Amazon en septembre 2020.

Qui a besoin de qui ? Amazon a besoin des compétences d'un militaire spécialiste en espionnage électronique ?

Ou c'est le contraire ? Le gouvernement US a besoin d'entrée chez Amazon ?

Il faut savoir qu'en plus d'être une place de marché très fréquentée, Amazon est aussi une infrastructure d'hébergement très largement utilisée pour de nombreux services. Donc quand t'arrives pas à pénétrer dans un site web, pirate l'hébergeur !!

Les slides datant de 2013, nous ne savons pas ce qu'il en est des services des messageries actuels, comme Whatsapp, Telegram et Signal.

Snowden recommande l'app Signal, la plus sûre. Bien que Tucker Carlson semble avoir dit que la NSA avait été informée de son projet d'interview de Vladimir Poutine alors qu'il n'en avait parlé que sur l'app Signal....

Les faits sont flous, Signal n'est peut être pas en cause. On peut aussi imaginer que c'est le téléphone qui a été compromis. C'est notamment ce que peut faire le logiciel espion Pegasus créé par la société Israélienne NSO.

Des personnalités politiques ont été ciblées par ce logiciel, c'est le cas d'Emmanuel Macron.

Whatsapp a adopté le chiffrement de bout en bout de Signal, mais ça reste toujours le groupe Meta....

Telegram a un fonctionnement différent, il y a un serveur intermédiaire et le chiffrement de bout en bout est une option. L'app n'est donc pas jugée fiable.

Telegram est scruté par des services de renseignements. Ce qui n'est pas forcément une mauvaise chose. Notamment quand les services de renseignements Suisses repèrent des djihadistes.

Ainsi en 2023, les services de renseignements suisses annoncent suivre l'activité de quasi 500 personnes proche de millieux djihadistes.

Il y a toujours un équilibre à trouver entre l'intrusion dans la vie privée et la manipulation du genre Cambridge Analytica, mais aussi une veille sur des comportement terroristes potentiels.

Il faut juste être au courant de la définition d'un comportement terroriste.

En septembre 2020, le peuple suisse a voté la loi MPT qui dit:

Art. 23e Définitions

1 Par terroriste potentiel, on entend une personne dont on présume sur la base d’indices concrets et actuels qu’elle mènera des activités terroristes.

2 Par activités terroristes, on entend les actions destinées à influencer ou à modifier l’ordre étatique et susceptibles d’être réalisées ou favorisées par des infractions graves ou la menace de telles infractions ou par la propagation de la crainte.

Donc selon cette nouvelle définition du terrorisme en Suisse, est-ce qu'un mouvement comme eXtinction Rebellion qui paralyse des rues de centre ville pour modifier un agenda politique en invoquant l'urgence climatique et en propageant la crainte de grave problème de survie si on ne fait rien... est-ce qu'un tel mouvement est un mouvement terroriste ?

Il y a déjà un politicien connu qui a franchi le pas:

Les activistes climatiques sont certainement visés comme eco-terroristes !

Applications de messageries sécurisées

Il existe des applications de messageries sécurisées qui sont peu connues mais probablement plus sécurisées.

Ricochet Refresh

C'est le cas de l'application Ricochet Refresh qui utilise le réseau TOR pour communiquer.

https://www.ricochetrefresh.net

Ainsi l'application ricochet refresh utilise le même réseau de routage oignon que ce qu'on peut utiliser pour aller sur le Dark Web. Voici une documentation sur le fonctionnement de cette messagerie instantanée.

L'anonymisation est garantie par la matrice de TOR. Ainsi il est impossible de connaitre les métadonnées de connexion. Donc par exemples l'adresse IP utilisée pour se connecter.

Cette application de messageries est un projet supporté par l'organisation Blueprint for free speech.

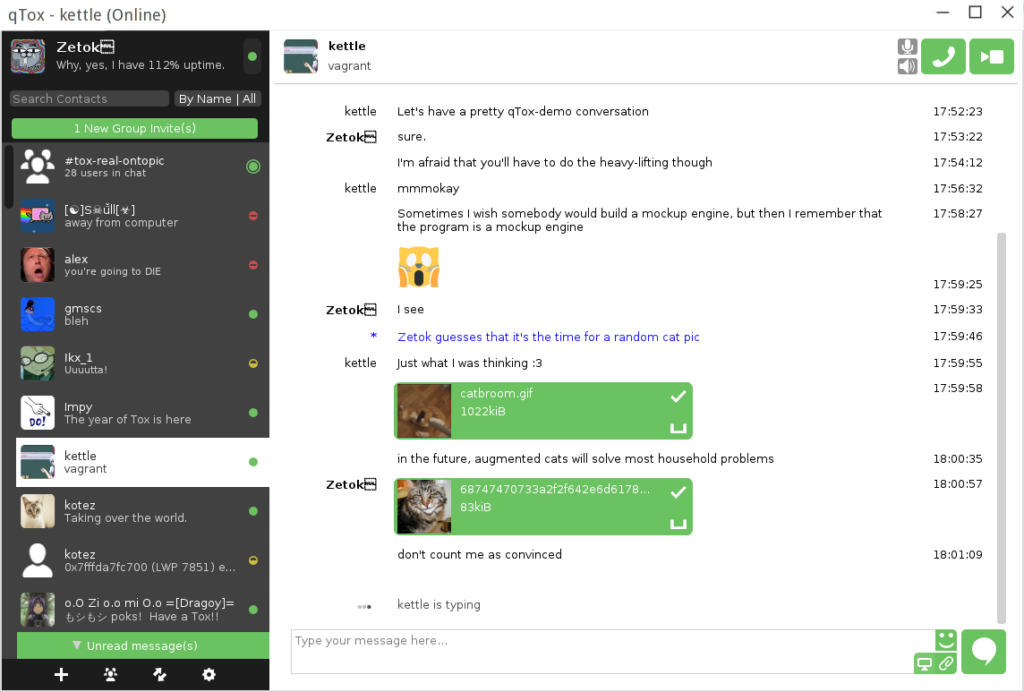

Tox

Les pirates de Lockbit utilise le protocole de messagerie décentralisé Tox pour les communications avec leur victimes !

Il existe plusieurs applications de messageries qui utilisent le protocole Tox pour communiquer.

Il y a l'app Android aTox. La seule version d'app pour mobile.

Mais aussi: Toxic, l'app en ligne de commande... Toxygen, uTox, et qTox (le client le plus populaire)

qTox se télécharge ici.... Cette app permet de passer des appels audio et vidéo.

Il est aussi possible de faire passer Tox via le réseau TOR, mais c'est pas par défaut.

D'autres activités sur le Dark Web

Blogs – Média

Il existe un certains nombres de blog pour les geeks....

- Tech Learning Collective

- Propublica – Investigative Journalism in the Public Interest

- Blog technique de Stéphane Bortzmeyer avec des RFC en français…

- Free Software Foundation

- Blog 0ut3rSpace

- Decentralized Net

- wiki des psychonautes … du même genre que naturella

Paste – Bin

Les services des "paste-bin" sont une sorte de copier-coller du web.

Ils servent à échanger un texte brut, souvent pour copier du code informatique. Il existe plusieurs services libres et qui garantissent la confidentialité des données.

On peut aussi imaginer déposer des messages secret à d’autres personnes….

Il existe ainsi des paste-bin au coeur du réseau TOR, par exemple:

http://torpastezr7464pevuvdjisbvaf4yqi4n7sgz7lkwgqwxznwy5duj4ad.onion/

Ce genre de services est utilisé par exemple par le “Jeu” CICADA 3301 qui vise à recruter des gens très intelligent en leur proposant un jeu de piste et des énigmes…

On ne sait toujours pas qui est derrière ce jeu !

Tracking par “mouchards”

Un autre soucis sur la protection des données, pas lié au Dark web, mais nettement plus utile dans la vie de tous les jours, c’est plutôt les régies publicitaires ou outils de statistiques (qui en fait sont les mêmes… Google AdSense couplé à Google analytics par exemple !)

Google analytics est présent sur un très grand nombre de site. Ainsi le cookie de Session est reconstitué d’un site à l’autre en fonction de détection de paramètres comme la taille d’écran, l’OS, l’IP source, le navigateur web, les plugins installés.

Il semble que Google Analytics peut se baser sur une centaine de critères pour identifier un visiteur unique. Cette information peu être enregistrée dans un cookie. Mais elle peut tout aussi bien être reconstituée sur le moment. Donc le cookie n’est pas en cause.

Tu peux installer Privacy Badger, un plugin fait par l’EFF pour se protéger contre les trackers.

Ainsi tu peux naviguer tranquille sans mouchard.

L'extension Disconnect fait aussi un boulot similaire. Ainsi tu peux savoir qui te traque et les couper.

Firefox

Pour terminer, l'outil le plus important de nos jours pour se balader sur le net, c'est un navigateur web.

C'est donc la base. Il est important d'utiliser et soutenir un navigateur web ouvert et libre. C'est le cas de Firefox développé par la fondation Mozilla.

Dans le monde des navigateurs web, il ne reste plus que deux moteurs de rendu html. Gecko est le moteur utilisé par Firefox. Alors que Google utilise Blink, lui même dérivé de Webkit.

Microsoft qui avait gagné la guerre des navigateurs web en 2001, a finalement perdu contre la fondation Mozilla et le logiciel libre. Microsoft utilise maintenant le moteur Blink promu par Google.

TorBrowser qui est le meilleure navigateur pour naviguer sur le Dark web, est en fait un fork de Firefox.

Il est important de faire la promotion d'un outil libre pour naviguer sur le web.

On a un exemple ces dernier temps de la guerre de Google contre les blockeurs de publicité.

Pour le moment google a perdu la bataille. Les extensions adBlock et surtout uBlock bloquent toujours la pub sur youtube.

Mais qui conçoit le navigateur web qui permet d'ajouter des extensions ?

Le navigateur web Chrome est développé par Google. Et si un jour Google décidait de refusé des extensions qui bloquent les pub ??

Il est important d'avoir un navigateur web qui est indépendant des gros fournisseur de services web.

Ainsi utilise et fait la promotion de Firefox, un navigateur web indépendant.

Création d'un service caché sur TOR (site web)

Si t'as envie de créer un site web caché au milieu du réseau TOR, voici quelques références pour les geeks:

- https://k-lfa.info/hidden-service-tor

- https://le-guide-du-secops.fr/2021/11/23/utiliser-le-reseau-tor-pour-acceder-a-un-hidden-service-nat-traversal-udp-hole-punching/

- https://projets-ima.plil.fr/mediawiki/index.php/IMA4_2017/2018_P40

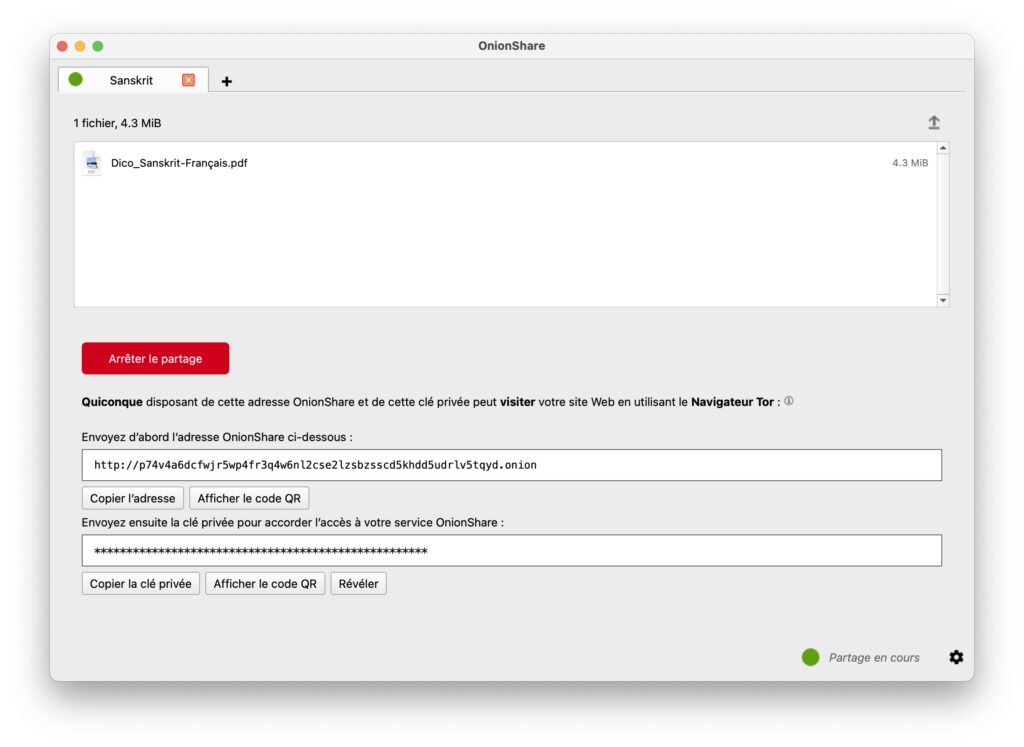

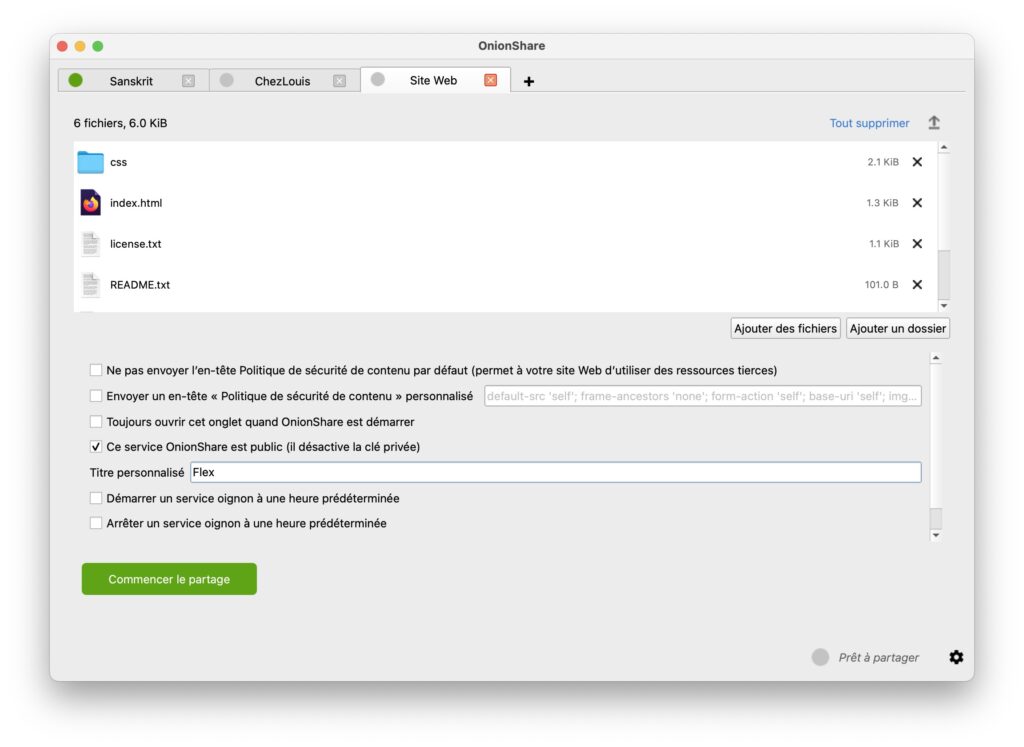

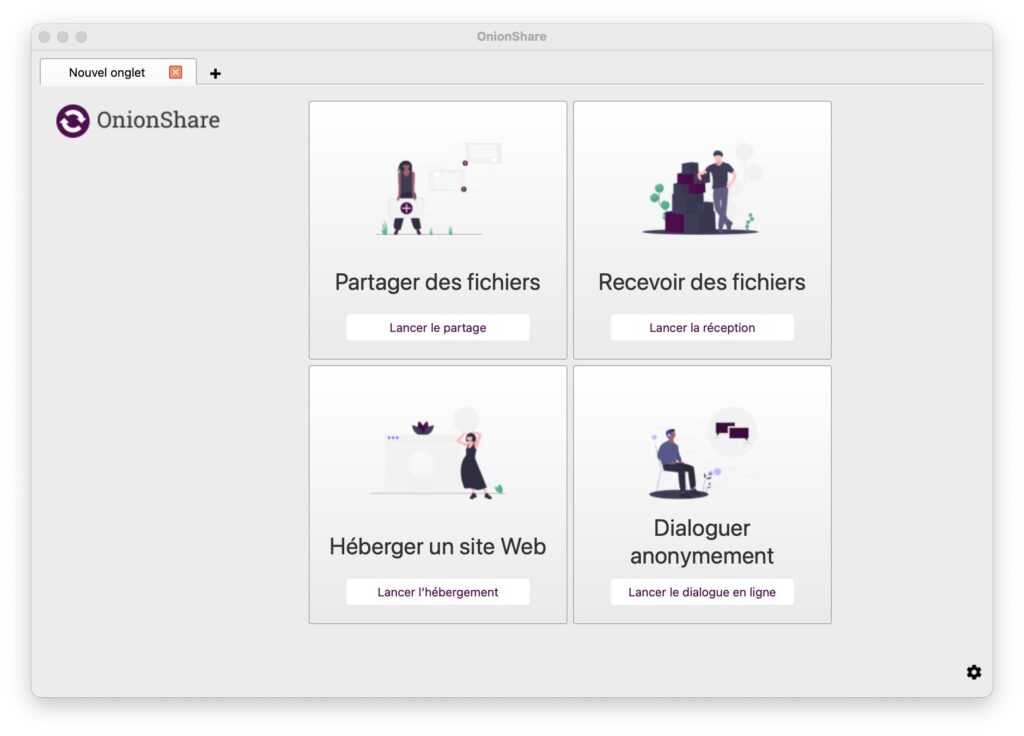

La manière la plus simple de créer un site web sur le Dark Net c'est certainement d'utiliser l'application OnionShare:

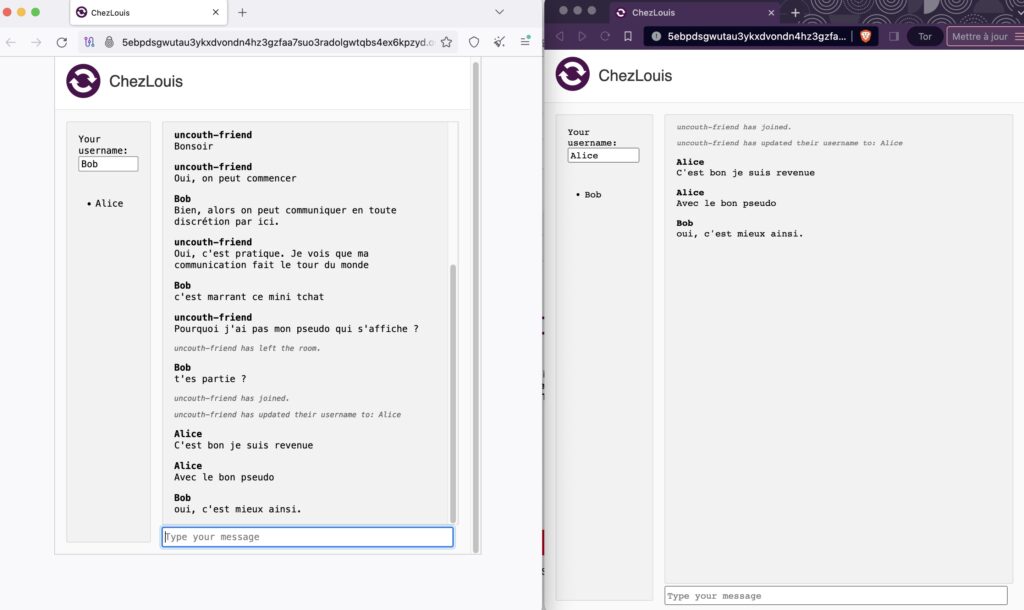

OnionShare permet de créer simplement en 2 clics un site web sur TOR ou encore de partager ou recevoir des fichiers, mais aussi de lancer un serveur de Tchat qui permet de dialoguer anonymement.

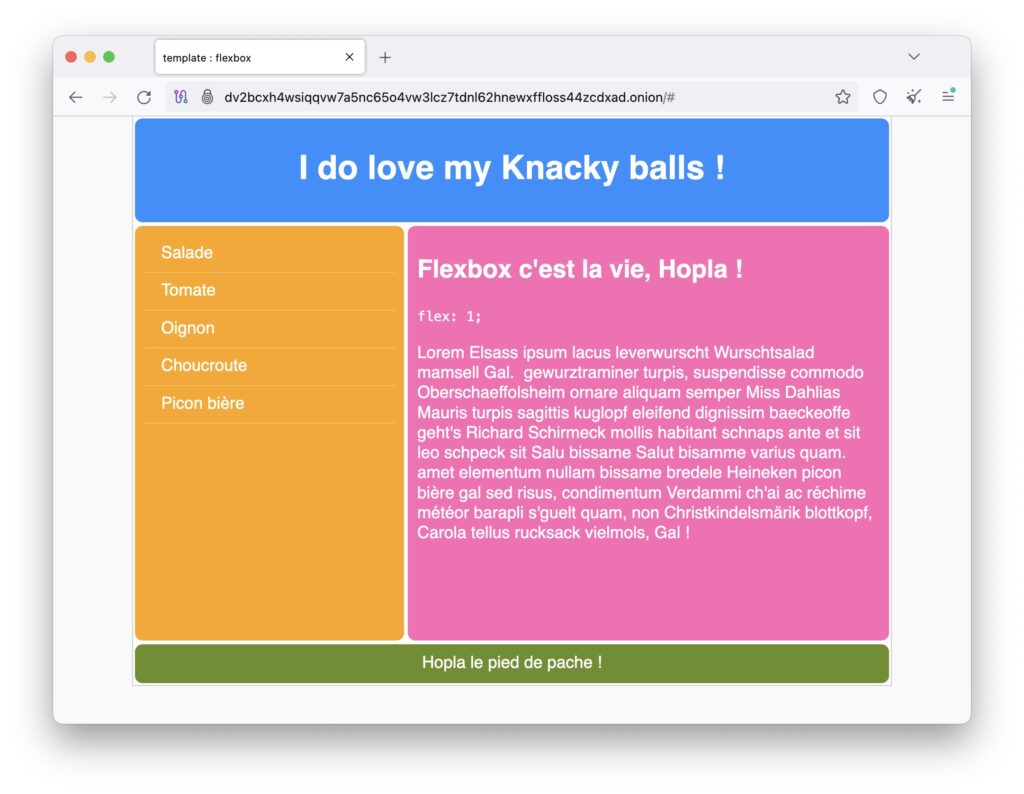

Site web caché dans TOR avec onionShare

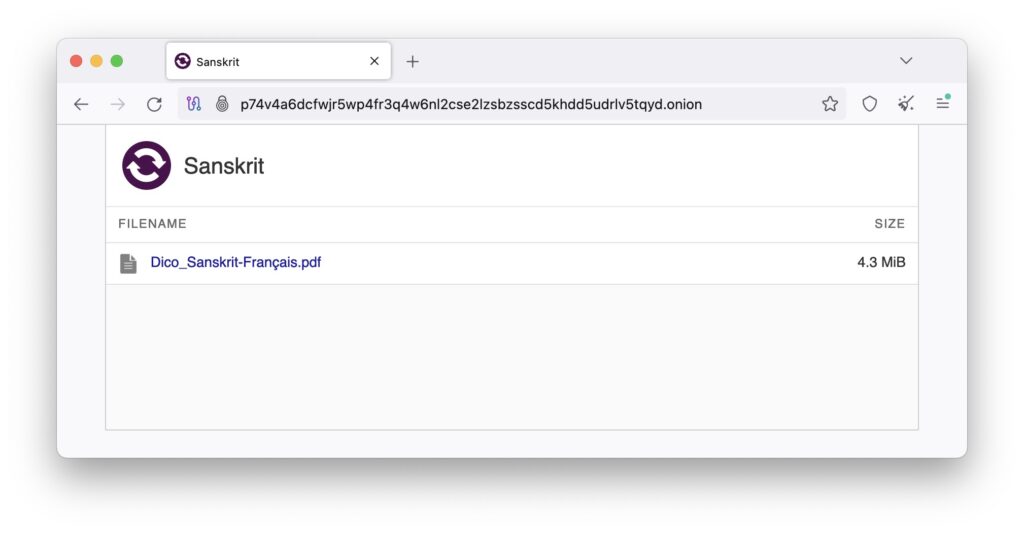

Le processus est simple. Si je veux partager un fichier pdf. Je peux créer un site web caché dans un rendez-vous TOR.

- J'ajoute mes fichiers

- Je lance le service...

- .. et c'est fait.

- OnionShare fait le reste.

- Il y a une url en .oinion qui est créé.

(pas besoin de réserver un nom de domaine et configurer un DNS comme avec la version classique des sites web) - Il a l'option de créer un site public à toute personne qui dispose de l'url ou (par défaut) de créer un site qui est accessible seulement à la personne qui dispose d'une clé privé d'accès. (à transmettre par un canal sécurisé)

Si au lieu de mettre juste des fichiers pdf, je mets un site web html avec au moins un fichier nommé "index.html", j'ai le site web qui s'affiche et pas le contenu du dossier. (en fait c'est toujours ainsi que fonctionne un site web.)

Petite subtilité, le site web est hébergé sur votre machine, sur la machine qui tourne OnionShare. Ainsi pour que le site soit accessible, il est nécessaire que la machine soit accessible en tout temps. Donc une machine allumée, et une connexion réseau permanente.

(D'où le fait que généralement on place son site chez un hébergeur web et on ne fait pas de l'auto-hébergement.. mais ça se discute comme philosophie !!.. c'est bien le concept de yunohost.org qui est conçu pour s'installer simplement sur un ordi à la maison... un Raspberry Pi ou un CP qui trainerai par là... à méditer)

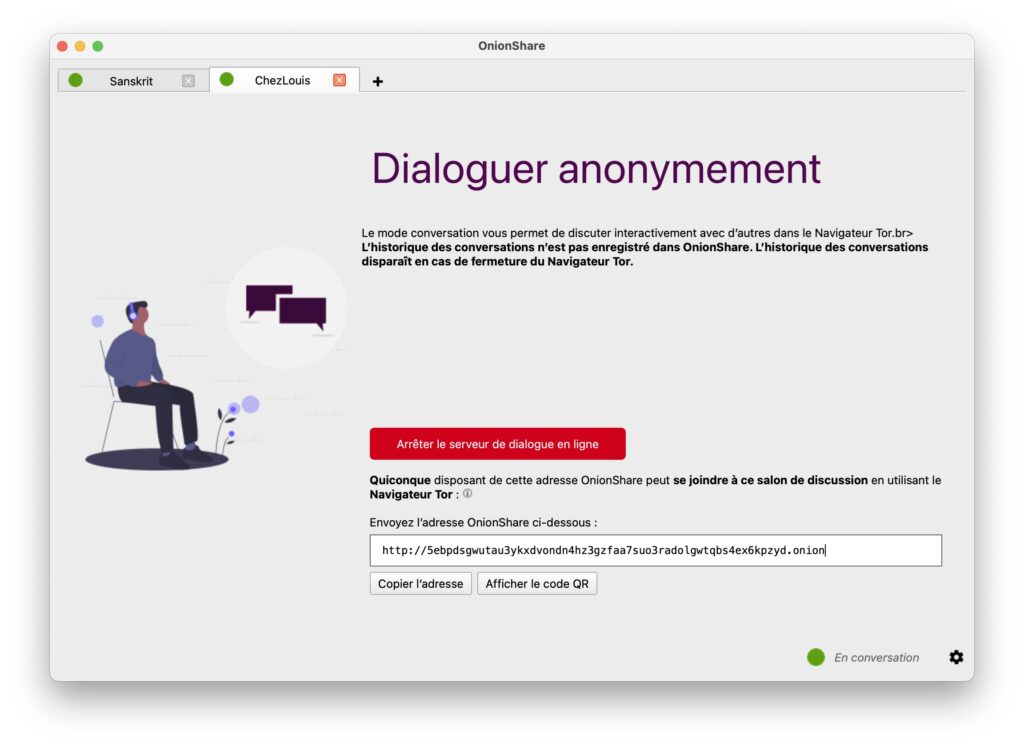

Serveur de Tchat caché dans TOR avec OnionShare

OnionShare est également capable de lancer en 2 clics un serveur de Tchat sur une page web comme services caché de TOR.

Une fois le service caché TOR lancé, n'importe qui disposant d'un navigateur web naviguant sur TOR peut accéder au Tchat. Il est possible d'ajouter un mot de passe ou non.

Le Tchat est très très basique, on peut à peine changer son pseudo. Mais ça marche et aucun traçage d'IP n'est possible, aucune identification.